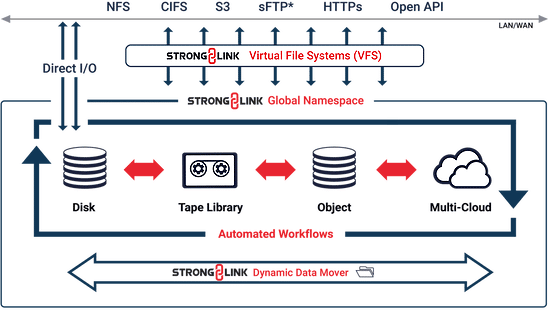

StrongLink ist die ultimative Softwarelösung für heterogenes Speichermanagement mit fortschrittlichen Technologien für ein intelligentes Datenmanagement in lokalen, Netzwerk- und Cloud-Speichern.

Große IT-Organisationen hassen die Lizenzierung von Software aufgrund ihrer Kapazität aus einem einfachen Grund: Daten wachsen exponentiell – eine Tatsache, über die sie oft wenig oder gar keine Kontrolle haben. Und noch weniger Kontrolle haben sie über den Lizenzpreis, der mit zunehmender Menge gespeicherter Daten kontinuierlich steigt.

Betroffen ist, was die Palette an Produkten für Speicherung, Sicherung, Archivierung, Replikation, Datenverwaltung, Datenüberwachung und Datenverschiebung hergibt.

Softwareanbieter lieben Softwarelizenzen, die nach Kapazität in Rechnung gestellt werden können. Die Vorgehensweise ist bei den meisten Anbietern gleich: Ein günstiges Einstiegssystem und teure Erweiterungen, hat man sich als Unternehmen erst einmal auf einen Hersteller festgelegt. Mit jeder Erweiterung verlängert sich die Laufzeit. Der klassische Vendor-Lockin.

Im Cloud-Zeitalter bestimmt noch eine weitere Komponente den Preis: die Leistung. Die Lizenzierung der Netzwerkbandbreite sorgt für weitere Komplexität im Lizenzdschungel. Dabei wird nicht nur die Bandbreite anhand der kumulierten Datenmenge lizenziert, die über das Netzwerk übertragen wird. Es wird auch die maximale Datenmenge lizenziert, die zu einem bestimmten Zeitpunkt durch das Netzwerk übertragen werden kann. Eine solche Lizenzierung basiert typischerweise auf Bits pro Sekunde. Wenn innerhalb desselben Zeitraums mehr Daten transportiert werden müssen, muss die Lizenz erweitert werden.

Klingt für die meisten IT-Abteilungen erst einmal sinnvoll und fair.

Der Trick ist liegt wie immer in der Komplexität.

Software-Lizenz, die an die Hardware gebunden ist

Eigene Softwarelizenz für jeden Switch

Softwarelizenz für das Monitoring

Softwarelizenz für das Backup nach Datenmenge oder wahlweise zu sichernder Dienste (!= Clients)

Lizenzen für das zentrale Management

Lizenzen für Übertragungswege

Lizenzen für Cloudspeicher und zusätzliche Lizenzen für Bewegungen (Uploads, Moves, Downloads, etc.)

Lizenzen für Prozessorkerne (was bei einer Oracle-Datenbank auf einem AMD Server mit 64 Kernen – pro CPU! – schon mal teuer werden kann)

Lizenzen für virtuelle Instanzen, was bei Containern auch schnell unkalkulierbar werden kann

usw. usf.

Allgemein sind diese Lizenzen auch noch asynchron. So ist es zum Beispiel wesentlich günstiger, Daten in die Cloud zu laden als sie wieder herauszubekommen. Wir sprechen hier vom Data-Lockin.

StrongBox Data Solutions ist angetreten, mit StrongLink das Management kapazitätsbasierter Lizenzierungen transparent zu machen und zu automatisieren. Für die Entwicklung der StrongLink Autonomous Data Management-Lösung wurden daher alle Formen kapazitätsbasierter Messlizenzen als zentrales Konstruktionsprinzip einer Scale-Out-Architektur eliminiert. Bei StrongLink gibt es keine Kapazitätslizenzierung und wird es auch nie geben. Bei StongLink wird einzig die Leistung lizenziert, die ein Unternehmen für die Bewältigung seiner Workflows benötigt.

Die Preise ändern sich im Laufe der Zeit nicht. Das vereinfacht die Budgetierung.

Die Lizenz berechnet sich anhand vier einfacher Variablen:

- Wie groß ist die Leistung einer Node (Knoten)?

- Wie viele Knoten gibt es pro Standort?

- Wie viele Standorte gibt es?

- Ist Tapespeicher involviert?

Ein Beispiel: Eine Instanz von StrongLink, die auf einem Server oder in einer VM Kunden wird, bezeichnen wir als Star- oder StrongLink-Knoten. Der Lizenzbetrag eines solchen Star-Knotens (Star-Lizenz) basiert auf der Anzahl der CPU-Kerne in diesem Knoten, die dem System zugewiesen sind. Für leichtere Workflows und einfachere Anwendungsfälle würde also auch eine geringere Anzahl von CPU-Kernen verwendet und lizenziert. Schwereren oder komplexeren Workflows mit höheren Systemanforderungen kann eine größere Anzahl von CPU-Kernen zugewiesen werden, um die Leistung des Knotens zu erhöhen. Hier sind dann auch die Lizenzkosten höher.

Die zweite Komponente des StrongLink-Lizenzmodells besteht darin herauszufinden, ob mehr als ein Star-Knoten, z. B. für HA oder zusätzliche Leistungsanforderungen in einer Konfiguration zusammengefasst sind. Wir sprechen dann von einer Constellation.

Mit seiner Scale-Out-Architektur kann StrongLink mit drei oder mehr Knoten bereitgestellt werden. StrongLink kann auf so viele Knoten erweitert werden, wie zur Erfüllung der Leistungsanforderungen erforderlich sind.

Die Frage nach der Anzahl der geografischen Standorte, die z. B. für DR- oder andere Replikationsanwendungsfälle remote verbunden sind, ist einfach zu beantworten. Ab zwei Standorten oder StrongLink-Constellations sprechen wir von einer Galaxy.

Die letzte Variable ist die Unterstützung von Tape Libraries. Das ist ein optionales Add-On, da nicht jeder Tapespeicher benötigt. Für diejenigen, die dies tun, bietet die Möglichkeit, ihren Flash- und Festplatten-basierten Speicher nahtlos um On-Prem-Bandarchive ohne Kapazitätsgrenzen zu erweitern, einen enormen Vorteil.

„Vorhersehbare, konsistente Preise machen es einfach, ohne Überraschungen für die Zukunft zu planen. Das funktioniert selbst dann, wenn es schwierig ist vorherzusagen, wie schnell die Daten im Laufe der Zeit wachsen werden. So wie ein Netzwerk-Switch-Anbieter Ihnen keinen variablen Tarif berechnet, der auf dem Datenvolumen basiert, das durch Ihre Pipes geleitet wird, können Sie mit der StrongLink-Lizenzierung Ihre Speicherkosten kontrollieren, ohne Ihrer Umgebung eine weitere Kapazitätssteuer hinzuzufügen“, sagt Floyd Christofferson, CEO von StrongBox Data Solutions.

Die Fähigkeit, Daten richtlinienbasierte über verschiedene Speichertypen hinweg, einschließlich Tape und Cloud, automatisiert abzulegen, hilft Unternehmen zwar nicht, sich völlig von geschlossenen Anbieter- oder Daten-Ökosystemen zu befreien. Es hilft ihnen aber dabei, nicht weiter für das Wachstum ihrer Daten bestraft zu werden.

Sie wollen sich selbst davon überzeugen, wie Sie Ihre Daten und Ihre Speicherressourcen effizienter und effektiver verwalten können? Vereinbaren Sie einen PoC mit uns.